blukat@pwnable:~$ ls

blukat blukat.c password

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

#include <fcntl.h>

char flag[100];

char password[100];

char* key = "3\rG[S/%\x1c\x1d#0?\rIS\x0f\x1c\x1d\x18;,4\x1b\x00\x1bp;5\x0b\x1b\x08\x45+";

void calc_flag(char* s){

int i;

for(i=0; i<strlen(s); i++){

flag[i] = s[i] ^ key[i];

}

printf("%s\n", flag);

}

int main(){

FILE* fp = fopen("/home/blukat/password", "r");

fgets(password, 100, fp);

char buf[100];

printf("guess the password!\n");

fgets(buf, 128, stdin);

if(!strcmp(password, buf)){

printf("congrats! here is your flag: ");

calc_flag(password);

}

else{

printf("wrong guess!\n");

exit(0);

}

return 0;

}- password 파일을 열어 password를 저장한다.

- buf에 입력을 받아, password와 같으면 플래그를 출력한다.

calc_flag () 함수를 통해 flag가 만들어지는데, 이것도 password를 이용해 xor 연산을 해 주기 때문에 password를 무조건 알아내야 문제를 풀 수 있을 것 같다.

간단하게 password와 buf를 비교하는 !strcmp 부분에 breakpoint를 걸어 password를 보았다.

리틀 엔디안 형식을 고려해서 변환해 주면 이렇게 패스워드가 나온다.

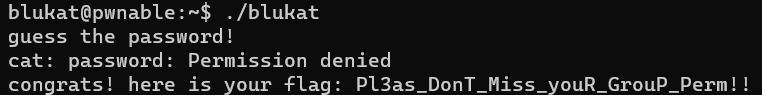

이렇게 알아낸 패스워드를 넣으면 플래그가 잘 출력되는 모습을 볼 수 있다.

'포너블' 카테고리의 다른 글

| [포너블/pwnable.kr] input (1) | 2023.09.02 |

|---|---|

| [포너블/pwnable.kr] shellshock (1) | 2023.09.02 |

| [포너블/pwnable.kr] cmd2 (0) | 2023.08.30 |

| [포너블/pwnable.kr] cmd1 (0) | 2023.08.30 |

| [포너블/pwnable.kr] passcode (0) | 2023.08.30 |